【2015年8-9月号】誰をお探しですか? ビッグデータ―行動パターンから容疑者をあぶり出す

例えば、渋谷駅前でひったくり事件が発生し、渋谷スクランブル交差点の雑踏の中から犯人を探す場合、そこにいるすべての人間に事情聴取をする、というのはあまり現実的な話には聞こえません。目撃情報から性別・体格や着衣など犯人の特徴と合致する人物、もしくは、不審な行動をとる人物を探しだして、事情聴取を行うというのが一般的な「やり方」でしょう。

昨今急速に被害が広まっているインターネット上での犯罪、代表的なものではインターネットバンキングにおけるフィッシング詐欺や「なりすまし」の被害。企業内においては、サイバー攻撃や、社員・取引業者による情報漏えいなど、ネットや社内に潜む「悪い奴ら」による犯行が企業の存続を脅かしています。

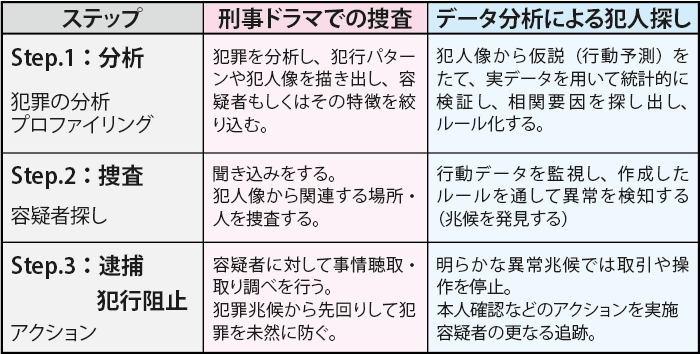

ここでは、ビッグデータ分析の手順を犯罪捜査を例にお話しします。

ビッグデータを使って「悪い奴ら」を探し出す

「悪い奴ら」は巧妙に姿を隠します。しかしながら、犯人は目的を持った人であり、目的に応じた方法論を持っています。また、人には「くせ」があります。

目的(ここでは犯罪)を達成するまで踏むべきプロセスがあり、最終ゴールに辿り着くまでには通常とは異なる兆候があるはずです。

インターネットではネットワークやWebサーバを通して行動が記録されています。社内に目を向けると、PCの利用履歴、サーバへのアクセス、入退室情報、最近ではセンサー情報など、人々の行動に関するデータは既に大量に流通しています。

これらの行動データを分析し、異常を検知して、犯罪を未然に防ぐ、もしくは犯人と思しき容疑者を特定する、という取り組みが始まっています。

犯罪予防:過去事件の分析から、捜査、逮捕まで

実際の犯罪捜査では、過去の事件を分析して犯行パターンや犯人像を描き出し、捜査方針をたて、聞き込み・張り込み・関係者の事情聴取などを行い、逮捕に至ります。

ここからは、刑事の事件捜査に照らし合わせて、行動データを使った犯人探しの手順を見てみましょう。

Step.1-犯罪・犯人の分析(行動の分析)

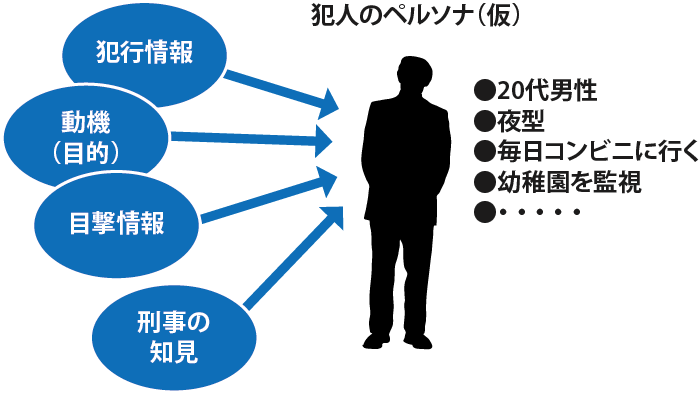

犯人像を割り出します。すなわち、犯人の特徴や行動をパターン化します。

1) 犯人の動機(目的)から仮説をたてる

犯行目的から犯人の属性や行動パターンの仮説を作ります。例えば、外部侵入者が企業内の個人情報を盗み出そうとする場合、その目的は、企業内に侵入し、個人情報を探し出し、入手し、持ち出すことにあるため、以下の様な行動をするはずです。

- 侵入準備:パスワードを盗む、IDを偽造する、入館記録を改ざんする

- 情報探索:手当たり次第に検索する、Webサイトソースを分析する

- 情報入手:特権IDを使う、データを検索する、何かに保存する

- 持ち出し:外部デバイスに保存する、データを送信する

このような仮説から、仮となる犯人像(ペルソナ)を描きます。

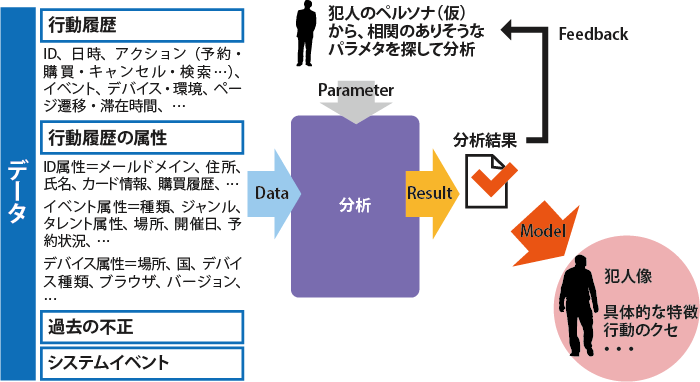

2) 仮説を元にデータを分析し、犯人像(パターン)を作る

仮の犯人像から行動データや関わる属性の相関をとり、データから導き出された犯人像を特定します。この分析に機械学習などが利用されることになります。

Step.2 - 捜査:容疑者探し(監視・モニタリング・異常検知)

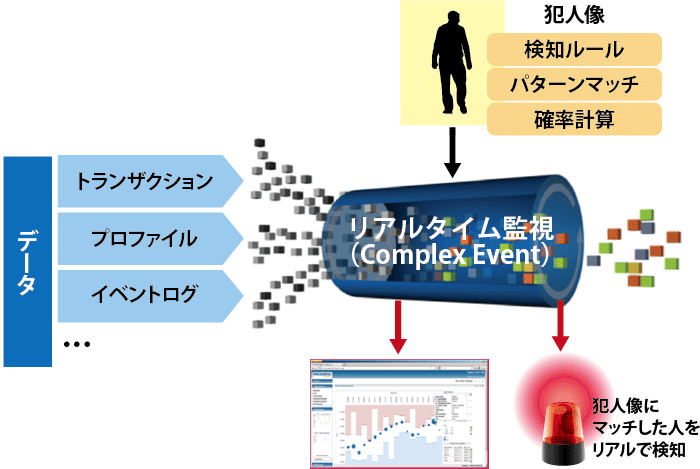

特定した犯人像を元に捜査を行います。刑事は足で情報を稼ぎますが、コンピュータ犯罪の場合、大量かつ高速に生成されるデータを人間が24時間目視で監視することはできません。コンピュータが大量のイベントデータ(不特定多数の行動)を監視して、犯人像(モデル)に合致する行動や人物を探し出します。

犯罪を未然に防止するためには、この監視をリアルタイムで行うことが重要です。

人手で大量のイベント・データを監視することは物理的に不可能ですから、ルールベース検出・パターンマッチ・機械学習統計によるイベント検知機能を持ったシステムが必要になります。これが、CEP(Complex Event Processing) というプラットフォームです。

異常の検出には以下の様な方法が用いられます。

A)異常パターン検知(異常行動/イベント):ルールベース監視、フィルタ

システム犯罪に置き換えると、入室記録がないのにサーバアクセスがある、異常な回数のログイン、異常に高速な操作、送金直前に送金先が海外口座に変わるなど、明らかに通常とは異なる行動を異常フィルタとして定義することにより、犯罪兆候を検知します。

B)不審検知(いつもと違う行動/イベント):ルールベース検知

例えば、ネットワークトラフィックが直近1週間の移動平均より20%の差異がある、総務部門の20代男性のファイルアクセスのパターンがいつもの行動と比較して統計的に異常がある等、通常と著しく異なる行動やイベントを探し出します。

C)犯罪行動パターンマッチ:ルールベース検知、機械学習

犯人像や犯行目的に応じて犯人がとり得るであろう行動パターンと合致するものを探し出します。

Step.3 - 犯人逮捕・犯行阻止

容疑者が見つかれば、取り調べを行い、犯人を逮捕します。また、犯行の兆候が検知できれば、犯行を未然に防ぐために現場に先回りして防止策を講ずるということも可能かもしれません。

システムの場合は、別の手段を用いて本人確認を行う、明らかな不正に対しては取引を遮断するなどの対策を実施します。

刑事事件で容疑者を連行できるのであれば、事情聴取・取り調べを行うことができますが、企業内外のセキュリティ犯罪の場合、対象が顧客や取引先の場合もあるわけですからそう簡単にはいきません。

また、インターネット犯罪の難しいところは、その怪しげな人間のほとんどが偽名や匿名、なりすましであり、目の前には存在しないことです。

重要なのは、兆候を発見したらすぐに何らかの対処を取らなければならない、ということです。1時間後に本人確認をしても、足跡を残した当事者はもうどこかに隠れてしまっているからです。

このため、不正や犯行の兆候が検知されたら、間髪を置かずリアルタイムに対処を行うことが肝要です。このために、分析・検知自体を超高速で行うプラットフォーム(CEP)と、検知から対処までのプロセスをオートメーション化するシステムインフラが必要になってきます。

ビッグデータ分析の一般的な手順(まとめ)

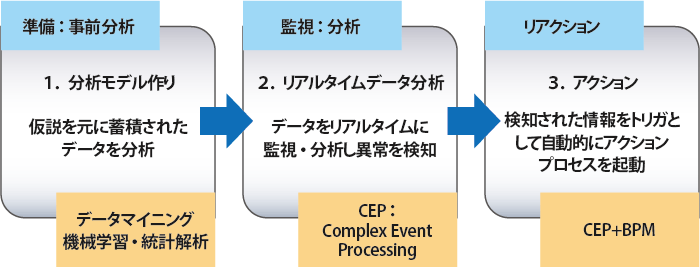

行動データを用いた犯人探しの方法論の一つを犯罪捜査に照らし合せて見てきましたが、セキュリティの分野でもマーケティング・営業領域でも、いわゆるビッグデータを分析・活用するための一般的な手順は同じです。

分析モデルについては、当社が提供しているネットバンキング専用の不正送金阻止サービスや、同じく銀行勘定系システムでのアンチマネーロンダリングシステム、クレジットカードの不正利用検知、など研究が進んでいる特定の分野を除いて、この分析のための汎用的なレシピは公開されていません。

多くの企業では、「1.分析モデル作り」に苦労されているようですが、前述のように、モデルを作るにはその目的に応じた仮説作りから始まります。仮説をたてるには関連する業務や被害の特性を知る必要があり、これは企業ごとに異なります。すなわち、企業の問題解決のためのレシピはその企業でしか作れないのです。

意外に思われるかもしれませんが、現代では、分析自体はそれほど敷居の高いものではありません。皆さんが抱えている課題が明確であれば、必ず何らかの結果は出てきます。ユニリタがお手伝いいたしますので、データアナリティクスグループまでお気軽にお声がけください。

担当者紹介

執行役員

新ビジネス本部

データアナリティクスグループ長

兼 ESBグループ長

野村 剛一

「リアルタイム」が社会を変える。

ITとデータでゲーム・チェンジを楽しみましょう。